반응형

풀이

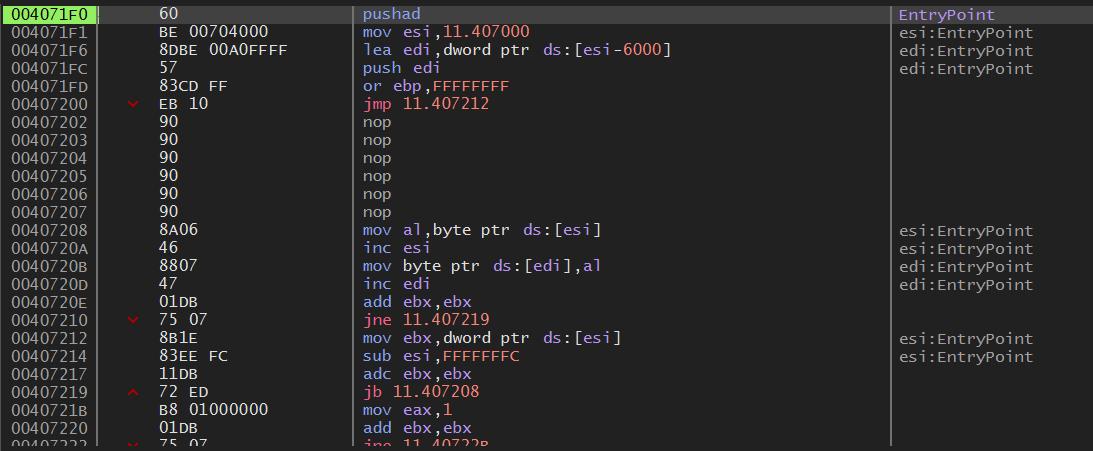

UPX로 패킹된 파일이다.

디버거로 열면 위와 같은데 popad 명령어를 찾는다.

popad 명령어는 40736D 주소에 있는데, popad와 jmp 문 사이가 StolenByte이다.

StolenByte에 있는 push 명령어는 후에 OEP로 이동 후 실행 될 함수의 인자들을 스택에 넣는 것이다.

StolenByte의 OPCODE는 6A0068002040006812204000이다.

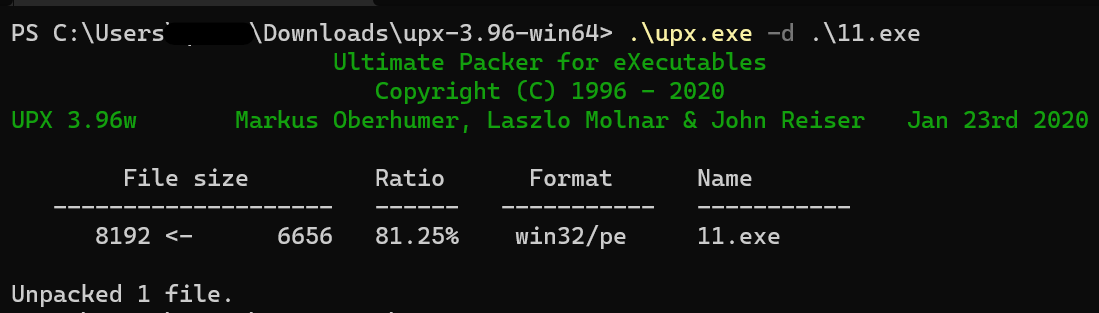

OEP의 주소를 확인하기 위해 UPX 언패킹을 해준 후 디버깅한다.

언패킹 한 파일에서 EP를 찾아가면 위와 같이 401000이다.

문제의 답은 아래와 같다.

004010006A0068002040006812204000

반응형

'전쟁 > codeengn' 카테고리의 다른 글

| [codeengn] Basic RCE 13 (0) | 2022.07.29 |

|---|---|

| [codeengn] Basic RCE 12 (0) | 2022.07.29 |

| [codeengn] Basic RCE 10(OEP로 이동 후 덤프) (0) | 2022.07.28 |

| [codeengn] Basic RCE 09 (0) | 2022.07.28 |

| [codeengn] Basic RCE 08 (0) | 2022.07.28 |