반응형

01.exe

0.28MB

patched_01.exe

0.58MB

이번 문제는 Basic RCE 19번 문제와 같지만, 밀리세컨드의 초는 다르다.

분석

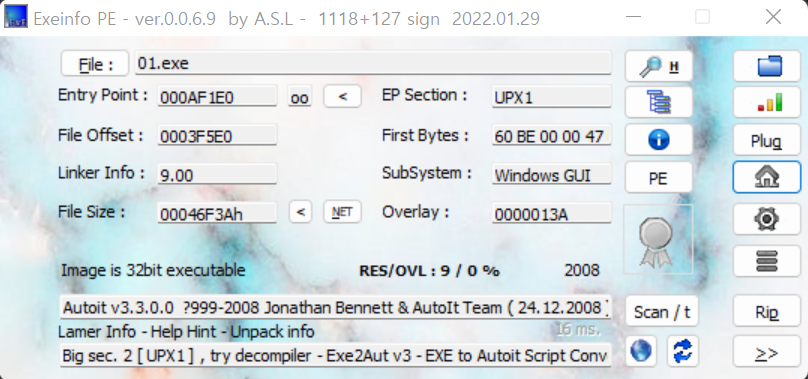

Autoit으로 만들어졌고, UPX로 패킹이 되어 있다.

프로그램을 실행하면 위와 같이 뜨고, 약 13초 정도 뒤에 종료된다.

분석 2

Advance RCE 01 문제는 Basic RCE 19 문제와 같기 때문에 아래의 URL을 참고한다.

https://sean.tistory.com/338

풀이

먼저 언패킹을 해준다.

417770 -> 417700 -> 40EAF9 -> 40E961(IsDebuggerPresent) -> 40E969 주소의 jne 명령어를 위와 같이 nop으로 바꾼다.

위의 분석 2에 있는 URL의 내용을 참고했다면 444D3A 주소의 ebx+4가 가리키는 주소에 있는 데이터인 337B가 밀리세컨드라는 것을 알 수 있다.

337B를 계산기에서 10진수로 보면 13179이다.

https://www.convertstring.com/ko/Hash/MD5

DB59260CCE0B871C7B2BB780EEE305DB

위의 MD5 해시화를 해주는 URL에 들어가 13179를 해시화 하면 위의 값이 나온다.

인증

https://ch.codeengn.com/auth

위의 URL에 들어가 Key에 입력하면 된다.

반응형

'전쟁 > codeengn' 카테고리의 다른 글

| [codeengn] Advance RCE 03 (0) | 2022.10.20 |

|---|---|

| [codeengn] Advance RCE 02 (0) | 2022.10.19 |

| [codeengn] Basic RCE 20 (0) | 2022.10.17 |

| [codeengn] Basic RCE 19 (1) | 2022.10.14 |

| [codeengn] Basic RCE 18 (0) | 2022.10.14 |